Teknikal na Blog

-

sFlow Demystified: Mga Prinsipyo, Halaga, Aplikasyon at Integrasyon sa Network Packet Broker

Sa panahon ng mga high-speed network at cloud-native infrastructure, ang real-time at mahusay na pagsubaybay sa trapiko sa network ay naging pundasyon ng maaasahang operasyon ng IT. Habang lumalawak ang mga network upang suportahan ang 10 Gbps+ na mga link, mga containerized application, at mga distributed architecture, ...Magbasa pa -

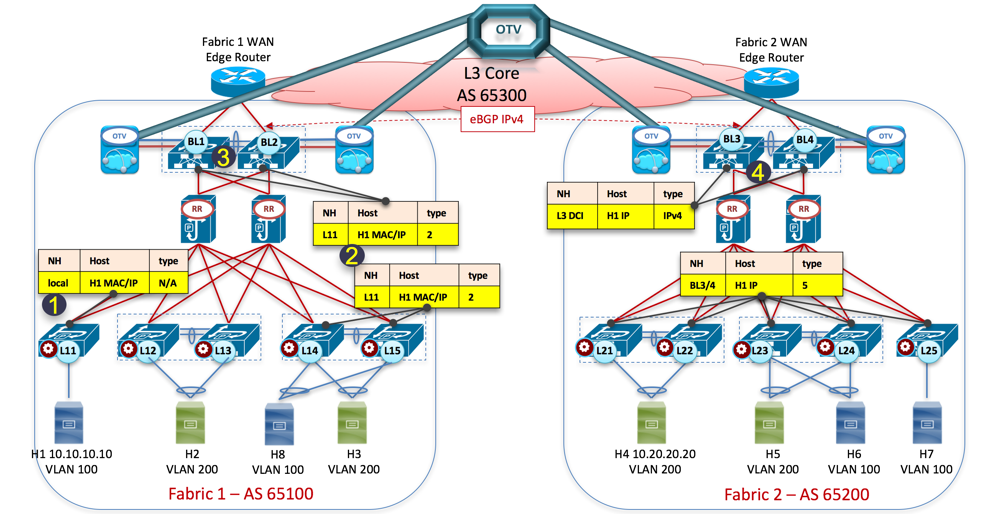

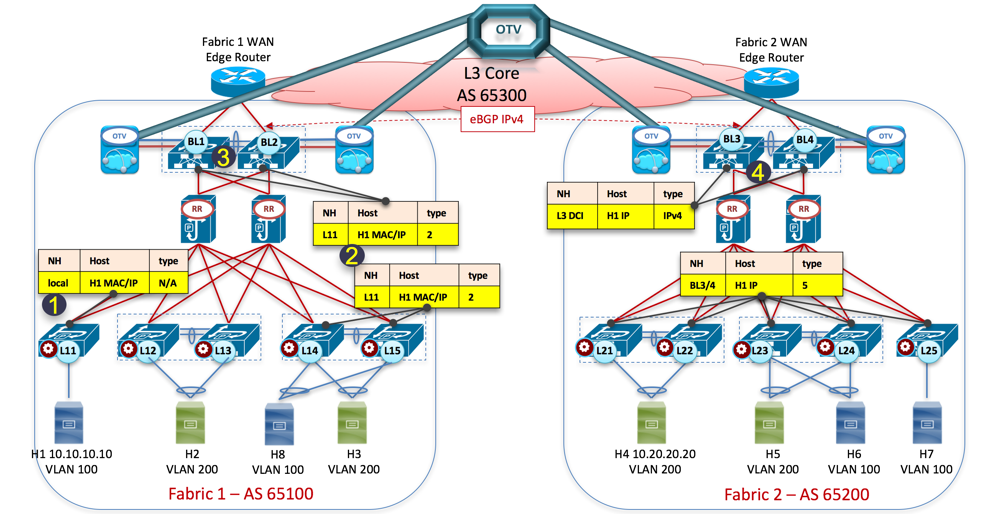

Ano nga ba ang Spine-Leaf Network? Ang Spine-Leaf Network ng mga Underlay Network

Upang matugunan ang mga pangangailangan ng mga serbisyo sa cloud, ang network ay unti-unting nahahati sa Underlay at Overlay. Ang Underlay network ay ang pisikal na kagamitan tulad ng routing at switching sa tradisyonal na data center, na naniniwala pa rin sa konsepto ng katatagan at pro...Magbasa pa -

Pagbabawas ng Tunnel Encapsulation ng Mylinking™ Network Packet Broker: Pagpapalakas ng VTEP sa mga Modernong Network

Sa panahon ng cloud computing at network virtualization, ang VXLAN (Virtual Extensible LAN) ay naging isang pangunahing teknolohiya para sa pagbuo ng scalable at flexible na overlay network. Sa puso ng arkitektura ng VXLAN ay matatagpuan ang VTEP (VXLAN Tunnel Endpoint), isang kritikal na bahagi...Magbasa pa -

Mainit na Pagbati ng Pasko at Bagong Taon 2026 sa Aming mga Pinahahalagahang Kasosyo | Mylinking™ Team

Mga Mahal na Kasama, Habang unti-unting natatapos ang taon, sinasadya nating maglaan ng sandali upang huminto, magnilay-nilay, at pahalagahan ang paglalakbay na ating tinahak nang magkasama. Sa nakalipas na labindalawang buwan, marami tayong nabahaging makabuluhang sandali—mula sa kasabikan ng pag-ibig...Magbasa pa -

Malalim na Pagsusuri at Paghahambing ng Aplikasyon ng mga Paraan ng Pagkuha ng Datos ng Trapiko sa Network ng TAP at SPAN

Sa mga larangan ng operasyon at pagpapanatili ng network, pag-troubleshoot, at pagsusuri ng seguridad, ang tumpak at mahusay na pagkuha ng mga stream ng data ng network ang pundasyon para sa pagsasagawa ng iba't ibang gawain. Bilang dalawang pangunahing teknolohiya sa pagkuha ng data ng network, ang TAP (Test Access...Magbasa pa -

Mga Mylinking™ Network Packet Broker para sa Pagkuha, Pagproseso, at Pagpapasa ng Trapiko sa Network ng mga OSI Model Layer sa iyong mga tamang tool

Sinuportahan ng Mylinking™ Network Packet Brokers ang Network Traffic Dynamic Load Balancing: Ang load balance Hash algorithm at session-based weight sharing algorithm ayon sa mga katangian ng L2-L7 layer upang matiyak na ang port output traffic dynamic ng load balancing. At M...Magbasa pa -

Bilang isang bihasang Network Engineer, naiintindihan mo ba ang 8 karaniwang Network Attacks?

Ang mga network engineer, sa unang tingin, ay mga "teknikal na manggagawa" lamang na bumubuo, nag-o-optimize, at nag-troubleshoot ng mga network, ngunit sa katotohanan, tayo ang "unang linya ng depensa" sa cybersecurity. Ipinakita ng isang ulat ng CrowdStrike noong 2024 na ang mga pandaigdigang cyberattack ay tumaas ng 30%, kung saan ang mga Tsino ...Magbasa pa -

Ano ang Intrusion Detection System (IDS) at Intrusion Prevention System (IPS)?

Ang Intrusion Detection System (IDS) ay parang isang scout sa network, ang pangunahing tungkulin ay hanapin ang kilos ng panghihimasok at magpadala ng alarma. Sa pamamagitan ng pagsubaybay sa trapiko sa network o kilos ng host sa real time, inihahambing nito ang nakatakdang "attack signature library" (tulad ng kilalang virus c...Magbasa pa -

VxLAN (Virtual eXtensible Local Area Network) Gateway: Sentralisadong VxLAN Gateway o Distributed VxLAN Gateway?

Para talakayin ang mga VXLAN gateway, kailangan muna nating talakayin ang mismong VXLAN. Tandaan na ang mga tradisyunal na VLAN (Virtual Local Area Networks) ay gumagamit ng 12-bit na VLAN ID upang hatiin ang mga network, na sumusuporta sa hanggang 4096 na logical network. Gumagana ito nang maayos para sa maliliit na network, ngunit sa mga modernong data center, na may...Magbasa pa -

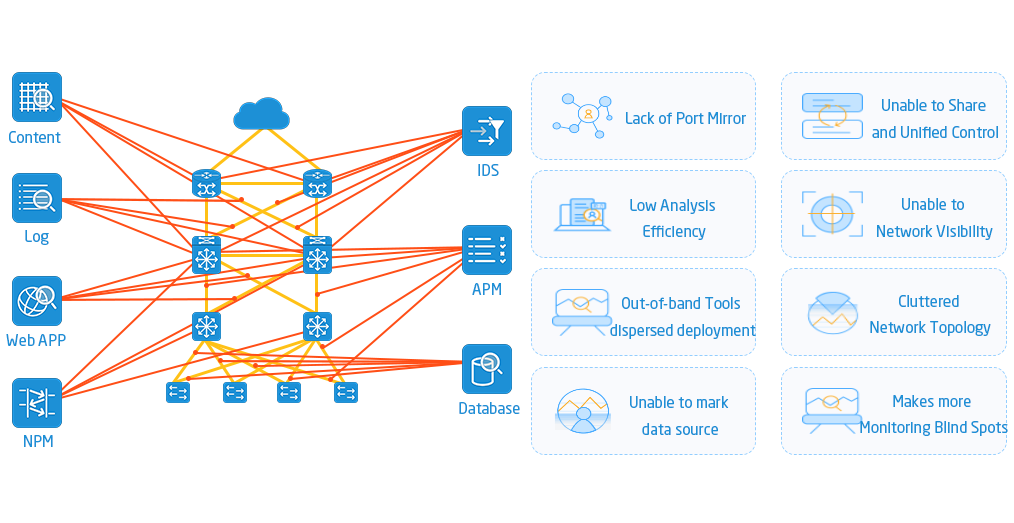

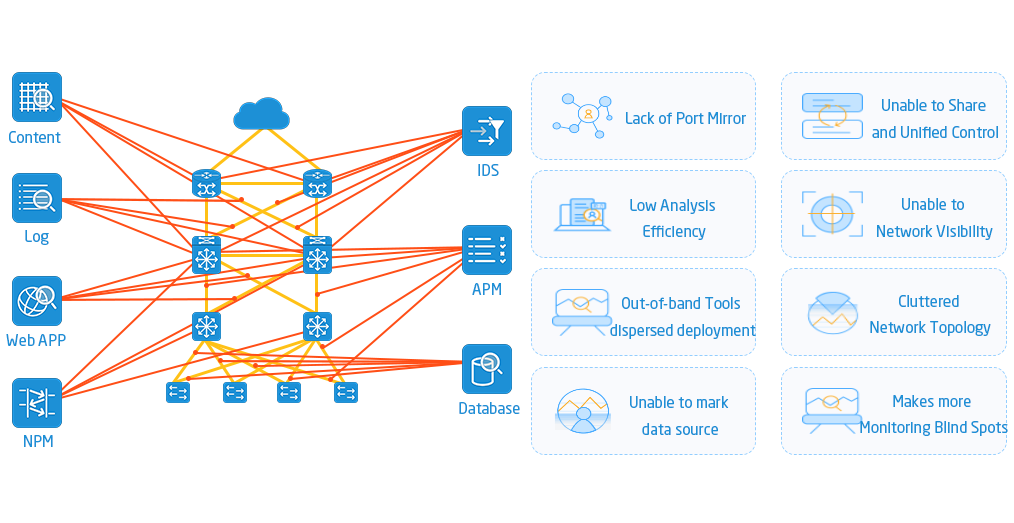

Pagsubaybay sa Network na “Invisible Butler” – NPB: Alamat ng Pamamahala ng Trapiko sa Newwork, Isang Artipakto sa Panahon ng Digital

Dahil sa digital transformation, ang mga enterprise network ay hindi na lamang "ilang kable na nagkokonekta sa mga computer." Dahil sa paglaganap ng mga IoT device, ang paglipat ng mga serbisyo patungo sa cloud, at ang pagtaas ng paggamit ng remote work, ang trapiko sa network ay lumakas, tulad ng...Magbasa pa -

Network Tap vs SPAN Port Mirror, aling Network Traffic Capturing ang mas mainam para sa iyong Network Monitoring at Security?

Ang mga TAP (Test Access Points), na kilala rin bilang Replication Tap, Aggregation Tap, Active Tap, Copper Tap, Ethernet Tap, Optical Tap, Physical Tap, atbp. Ang mga tap ay isang sikat na paraan para sa pagkuha ng data ng network. Nagbibigay ang mga ito ng komprehensibong visibility sa mga nilalaman ng data ng network...Magbasa pa -

Ang Pagsusuri ng Trapiko sa Network at Pagkuha ng Trapiko sa Network ang mga Pangunahing Teknolohiya upang Masiguro ang Pagganap at Seguridad ng Iyong Network

Sa digital na panahon ngayon, ang Network Traffic Analysis at Network Traffic Capturing/Collection ay naging pangunahing teknolohiya upang matiyak ang Pagganap at Seguridad ng Network. Tatalakayin ng artikulong ito ang dalawang aspetong ito upang matulungan kang maunawaan ang kahalagahan at mga gamit nito, at...Magbasa pa