Ano ang SSL/TLS Decryption?

Ang SSL decryption, na kilala rin bilang SSL/TLS decryption, ay tumutukoy sa proseso ng pag-intercept at pag-decrypt ng naka-encrypt na trapiko sa network ng Secure Sockets Layer (SSL) o Transport Layer Security (TLS). Ang SSL/TLS ay isang malawakang ginagamit na protocol ng pag-encrypt na nagse-secure ng pagpapadala ng data sa mga network ng computer, tulad ng internet.

Ang SSL decryption ay karaniwang isinasagawa ng mga security device, tulad ng mga firewall, intrusion prevention system (IPS), o mga nakalaang SSL decryption appliances. Ang mga device na ito ay estratehikong inilalagay sa loob ng isang network upang siyasatin ang naka-encrypt na trapiko para sa mga layunin ng seguridad. Ang pangunahing layunin ay suriin ang naka-encrypt na data para sa mga potensyal na banta, malware, o mga hindi awtorisadong aktibidad.

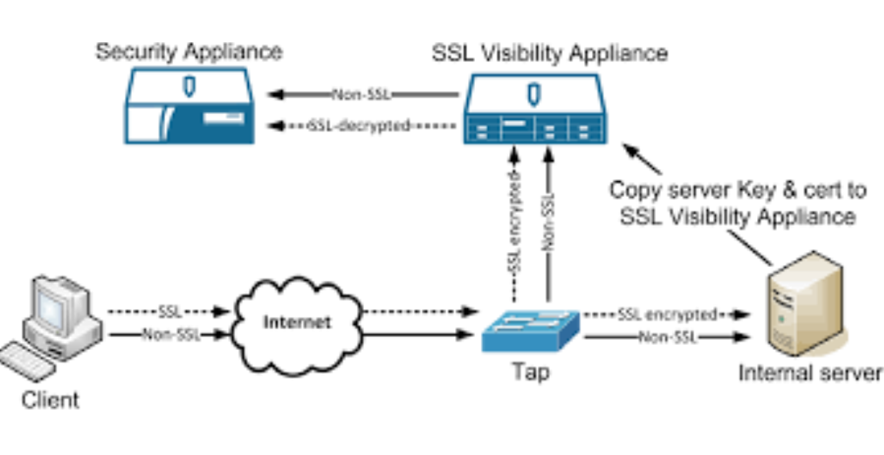

Para maisagawa ang SSL decryption, ang security device ay gumaganap bilang isang taong nasa gitna sa pagitan ng client (hal., web browser) at ng server. Kapag ang isang client ay nagpasimula ng isang koneksyon sa SSL/TLS sa isang server, hinaharang ng security device ang naka-encrypt na trapiko at nagtatatag ng dalawang magkahiwalay na koneksyon sa SSL/TLS—isa sa client at isa sa server.

Pagkatapos, ide-decrypt ng security device ang trapiko mula sa client, sinusuri ang na-decrypt na nilalaman, at inilalapat ang mga patakaran sa seguridad upang matukoy ang anumang malisyosong o kahina-hinalang aktibidad. Maaari rin itong magsagawa ng mga gawain tulad ng pag-iwas sa pagkawala ng data, pag-filter ng nilalaman, o pagtuklas ng malware sa na-decrypt na data. Kapag nasuri na ang trapiko, muling ine-encrypt ito ng security device gamit ang isang bagong SSL/TLS certificate at ipinapasa ito sa server.

Mahalagang tandaan na ang SSL decryption ay nagdudulot ng mga alalahanin sa privacy at seguridad. Dahil may access ang security device sa na-decrypt na data, maaari nitong tingnan ang sensitibong impormasyon tulad ng mga username, password, detalye ng credit card, o iba pang kumpidensyal na data na ipinadala sa network. Samakatuwid, ang SSL decryption ay karaniwang ipinapatupad sa loob ng mga kontrolado at secure na kapaligiran upang matiyak ang privacy at integridad ng na-intercept na data.

Ang SSL Decryption ay may tatlong karaniwang paraan, ang mga ito ay:

- Passive Mode

- Paraan ng Papasok

- Paraan ng Paglabas

Ngunit, ano ang mga pagkakaiba ng tatlong paraan ng SSL Decryption?

| Modo | Passive Mode | Papasok na Mode | Mode ng Paglabas |

| Paglalarawan | Ipinapasa lamang ang trapiko ng SSL/TLS nang walang decryption o pagbabago. | Dine-decrypt ang mga kahilingan ng kliyente, sinusuri at inilalapat ang mga patakaran sa seguridad, pagkatapos ay ipinapasa ang mga kahilingan sa server. | Dine-decrypt ang mga tugon ng server, sinusuri at inilalapat ang mga patakaran sa seguridad, pagkatapos ay ipinapasa ang mga tugon sa client. |

| Daloy ng Trapiko | Bi-direksyon | Kliyente sa Server | Server sa Kliyente |

| Tungkulin ng Device | Tagamasid | Lalaki-sa-Gitna | Lalaki-sa-Gitna |

| Lokasyon ng Decryption | Walang decryption | Nagde-decrypt sa perimeter ng network (karaniwan ay sa harap ng server). | Nagde-decrypt sa perimeter ng network (karaniwan ay sa harap ng client). |

| Pagtingin sa Trapiko | Naka-encrypt na trapiko lamang | Mga na-decrypt na kahilingan ng kliyente | Mga tugon ng server na na-decrypt |

| Pagbabago ng Trapiko | Walang pagbabago | Maaaring baguhin ang trapiko para sa mga layunin ng pagsusuri o seguridad. | Maaaring baguhin ang trapiko para sa mga layunin ng pagsusuri o seguridad. |

| Sertipiko ng SSL | Hindi na kailangan ng pribadong susi o sertipiko | Nangangailangan ng pribadong key at sertipiko para sa server na hinarang | Nangangailangan ng pribadong susi at sertipiko para sa kliyenteng hinarang |

| Kontrol sa Seguridad | Limitadong kontrol dahil hindi nito kayang siyasatin o baguhin ang naka-encrypt na trapiko | Maaaring siyasatin at ilapat ang mga patakaran sa seguridad sa mga kahilingan ng kliyente bago makarating sa server | Maaaring siyasatin at ilapat ang mga patakaran sa seguridad sa mga tugon ng server bago maabot ang kliyente |

| Mga Alalahanin sa Pagkapribado | Hindi ina-access o sinusuri ang naka-encrypt na data | May access sa mga na-decrypt na kahilingan ng kliyente, na nagtataas ng mga alalahanin sa privacy | May access sa mga na-decrypt na tugon ng server, na nagpapataas ng mga alalahanin sa privacy |

| Mga Pagsasaalang-alang sa Pagsunod | Minimal na epekto sa privacy at pagsunod | Maaaring mangailangan ng pagsunod sa mga regulasyon sa privacy ng data | Maaaring mangailangan ng pagsunod sa mga regulasyon sa privacy ng data |

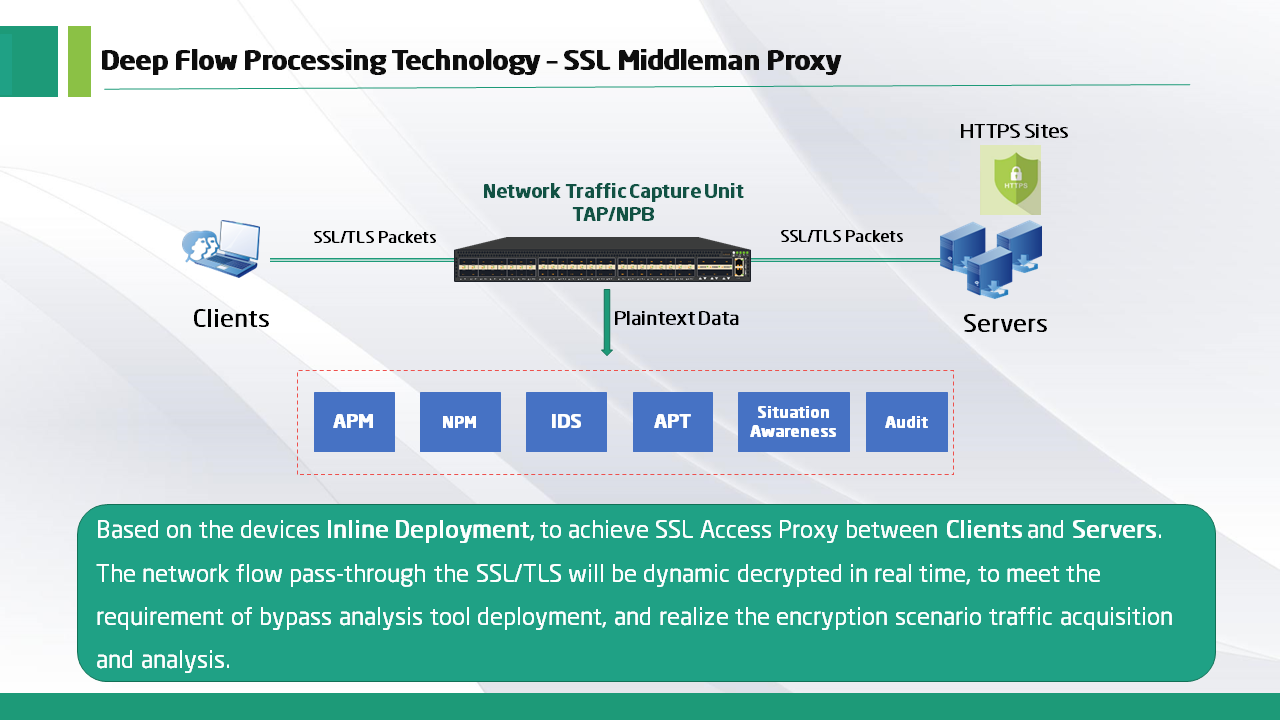

Kung ikukumpara sa serial decryption ng secure delivery platform, ang tradisyonal na teknolohiya ng serial decryption ay may mga limitasyon.

Ang mga firewall at network security gateway na nagde-decrypt ng trapiko ng SSL/TLS ay kadalasang nabibigong magpadala ng na-decrypt na trapiko sa iba pang mga tool sa pagsubaybay at seguridad. Katulad nito, inaalis ng load balancing ang trapiko ng SSL/TLS at perpektong ipinamamahagi ang load sa mga server, ngunit nabibigo itong ipamahagi ang trapiko sa maraming chaining security tool bago ito muling i-encrypt. Panghuli, ang mga solusyong ito ay walang kontrol sa pagpili ng trapiko at ipamamahagi ang hindi naka-encrypt na trapiko sa bilis ng wire, karaniwang ipinapadala ang buong trapiko sa decryption engine, na lumilikha ng mga hamon sa pagganap.

Gamit ang Mylinking™ SSL decryption, malulutas mo ang mga problemang ito:

1- Pagbutihin ang mga kasalukuyang kagamitan sa seguridad sa pamamagitan ng pagsentro at pag-alis ng SSL decryption at re-encryption;

2- Ilantad ang mga nakatagong banta, paglabag sa datos, at malware;

3- Igalang ang pagsunod sa privacy ng datos gamit ang mga piling pamamaraan ng decryption na nakabatay sa patakaran;

4 - Mga aplikasyon ng maraming traffic intelligence para sa service chain tulad ng packet slicing, masking, deduplication, at adaptive session filtering, atbp.

5- Maapektuhan ang pagganap ng iyong network, at gumawa ng mga naaangkop na pagsasaayos upang matiyak ang balanse sa pagitan ng seguridad at pagganap.

Ito ang ilan sa mga pangunahing aplikasyon ng SSL decryption sa mga network packet broker. Sa pamamagitan ng pag-decrypt ng trapiko ng SSL/TLS, pinahuhusay ng mga NPB ang visibility at bisa ng mga tool sa seguridad at pagsubaybay, na tinitiyak ang komprehensibong proteksyon ng network at mga kakayahan sa pagsubaybay sa pagganap. Ang SSL decryption sa mga network packet broker (NPB) ay kinabibilangan ng pag-access at pag-decrypt ng naka-encrypt na trapiko para sa inspeksyon at pagsusuri. Ang pagtiyak sa privacy at seguridad ng na-decrypt na trapiko ay napakahalaga. Mahalagang tandaan na ang mga organisasyong nagde-deploy ng SSL decryption sa mga NPB ay dapat magkaroon ng malinaw na mga patakaran at pamamaraan upang pamahalaan ang paggamit ng na-decrypt na trapiko, kabilang ang mga kontrol sa pag-access, paghawak ng data, at mga patakaran sa pagpapanatili. Ang pagsunod sa naaangkop na mga kinakailangan sa legal at regulasyon ay mahalaga upang matiyak ang privacy at seguridad ng na-decrypt na trapiko.

Oras ng pag-post: Set-04-2023